Questions de cours

1) La confusion correspond à une volonté de rendre la relation entre la clé de chiffrement et le texte chiffré la plus complexe possible. La diffusion est une propriété où la redondance statistique dans un texte clair est dissipée dans les statistiques du texte chiffré.

2) Un système de chiffrement est dit inconditionnellement sûr si un attaquant est incapable de le casser même en disposant d’une capacité infinie de calcul. Le masque jetable est le seul exemple à ce jour.

3) Comparaison entre les systèmes symétriques et les systèmes asymétrique selon au moins 5 critères :

|

Critère

|

Systèmes symétriques

|

Systèmes asymétriques

|

|

Apparition

|

Anciens (connus des Égyptiens vers 2000 av. J.-C)

|

Récents (1976)

|

|

Performances

|

Rapides

|

Lents

|

|

Nombre de clés (n utilisateurs)

|

Grand (complexité polynomiale) (n (n-1)) /2

|

Petit (complexité linéaire) 2n

|

|

Principe de Sécurité

|

Sécurité calculatoire : (attaque par force brute avec les moyens actuels prend beaucoup de temps)

|

Sécurité réductionniste (ou sécurité prouvée) : basée sur un problème mathématique réputé difficile qui donnent lieu à des fonctions à sens unique avec trappe (ou brèche secrète)

|

|

Signature numérique

|

Non appropriés

|

Appropriés

|

|

Objectifs

|

Confidentialité

|

Confidentialité, authentification, signature numérique et non répudiation

|

|

Échange de clés

|

Problématique

|

Très simple

|

4) Une substitution de polygrammes est une substitution qu’on opère sur des blocs (groupes) de caractères (ou lettres) au lieu d’opérer sur un seul caractère (une lettre).

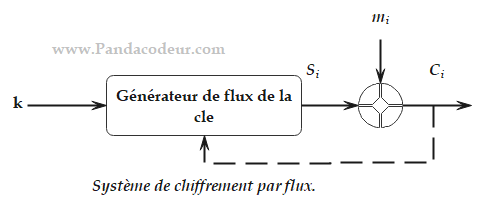

5) Un chiffre par flux est un système symétrique et se présente souvent comme l’illustre le schéma suivant. Un générateur de nombres pseudo-aléatoires ayant comme germe la clé secrète K, produit une séquence binaire si à laquelle on mélange (souvent un XOR bit à bit) la séquence binaire du message clair mi. Le résultat du mélange est une séquence binaire ci qui représente le message chiffré. Si le flus de la clé si est indépendant de la sortie ci, le système est qualifié de synchrone, sinon (un feedback de ci) il est asynchrone

Exercice 1 : rsa

1. Puisque q = p + 2, on a N = p(p + 2) = p2 + 2p donc (p + 1)2 = N + 1 = 5184 = 722

Finalement, p = 71 et q = 73.

2. L’exposant de déchiffrement d est l’inverse de e = 11 modulo (p−1)(q−1) = 70∗72 = 5040.

On exécute l’algorithme d’Euclide étendu :

5040 1 0

11 0 1 458 5040 = 458 ∗ 11 + 2

2 1 −458 2 11 = 5 ∗ 2 + 1

1 −5 2291

d’où la relation de Bezout 1 = 5040 ∗ (−5) + 11 ∗ 2291 donc d = 2291.

3) x = 32291 mod 5183

4.

73 1 0

71 0 1 1 73 = 71 + 2

2 1 −1 35 71 = 35 ∗ 2 + 1

1 −35 36

D’où 73 ∗ (−35) + 71 ∗ 36 = 1.

5. Comme 2291 = 70 ∗ 32 + 51, 32291 = 351 mod 71. Ensuite on calcule 351 mod 71 par exponentiation rapide. 51 s’écrit en binaire 110011.

1

1 3

1 27

0 19

0 6

1 37

1 60

Donc 351 = 60 mod 71.

De même, comme 2291 = 72 ∗ 31 + 59, 32291 = 359 mod 73.

1

1 3

1 27

1 70

0 9

1 24

1 49

Donc 359 = 49 mod 73.

6. Comme x = 60 mod 71 et x = 49 mod 73, par le théorème Chinois, on a x = 60 ∗ 73 ∗ (−35) + 49 ∗ 71 ∗ 36 = 3042 mod 5183.

EXERCICE 2 :